Separando Hosts em Grupos Comuns

Uma das principais funções da camada de rede é fornecer um mecanismo para o endereçamento de hosts. Como o número de hosts da rede cresce, é necessário um maior planejamento para gerenciar e fazer o endereçamento da rede.

Dividindo Redes

Em vez de ter todos os hosts conectados a uma vasta rede global, é mais prático e fácil gerenciar agrupando os hosts em redes específicas. Historicamente, as redes baseadas em IP têm suas raízes em uma grande rede. Conforme esta rede única cresceu, cresceram também os problemas associados a esse crescimento. Para aliviar estes problemas, a grande rede foi separada em redes menores que foram interconectadas. Estas redes menores geralmente são chamadas sub-redes.

Rede e sub-rede são termos geralmente usados alternadamente para denominar qualquer sistema de rede possível pelo compartilhamento de protocolos comuns de comunicação do modelo TCP/IP.

Do mesmo modo, conforme nossas redes crescem, elas podem tornar-se grandes demais para serem gerenciadas como uma única rede. Neste momento, precisamos dividir nossa rede. Quando planejamos a divisão da rede, precisamos agrupar os hosts com fatores comuns na mesma rede.

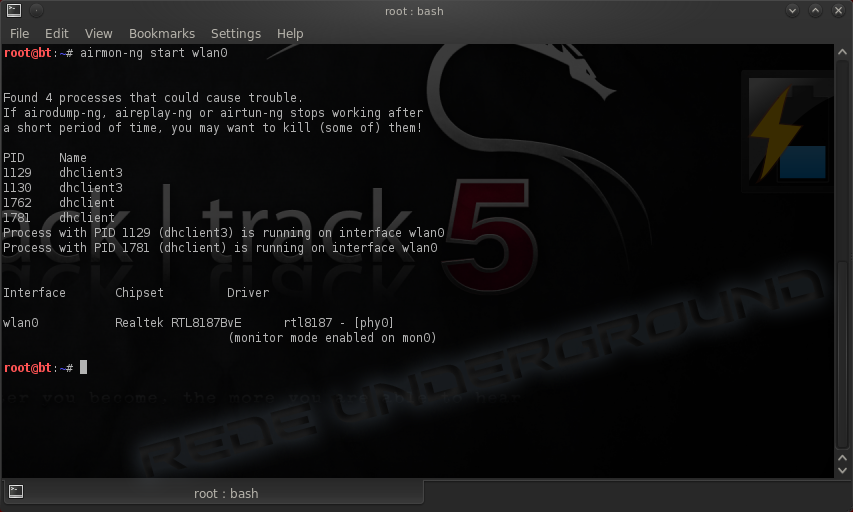

Conforme mostra a figura, as redes podem ser agrupadas com base em fatores que incluem:

- Localização geográfica

- Finalidade

- Propriedade

Clique nas imagens para ampliar

Agrupando Hosts Geograficamente

Podemos agrupar os hosts de uma rede. O agrupamento de hosts de mesma localização, como cada edifício de um campus universitário ou cada andar de um edifício, em redes separadas pode melhorar o gerenciamento e o funcionamento da rede.

Agrupando Hosts por Finalidades Específicas

Os usuários que possuem tarefas semelhantes normalmente usam os mesmos softwares, ferramentas e possuem padrões comuns de tráfego. Normalmente, podemos reduzir o tráfego necessário para o uso de softwares e ferramentas específicos colocando os recursos para suportá-los na rede que contém os usuários.

O volume do tráfego de dados na rede gerado por diferentes aplicações pode variar signficativamente. A divisão de redes com base no uso facilita a alocação eficiente dos recursos de rede, bem como o acesso autorizado a estes recursos. Os profissionais da área de redes precisam equilibrar o número de hosts em uma rede com a quantidade de tráfego gerado pelos usuários. Por exemplo, considere uma empresa que emprega designers gráficos que usam uma rede para compartilhar arquivos multimídia muito grandes. Estes arquivos consomem a maior parte da largura de banda disponível em quase todo o dia de trabalho. A empresa também emprega vendedores que apenas efetuam login uma vez por dia para registrar suas transações de venda, o que gera um mínimo de tráfego de rede. Neste cenário, o melhor uso dos recursos de rede seria criar diversas redes pequenas, às quais alguns designers tivessem acesso, e uma rede maior para que todos os vendedores usassem.

Agrupando Hosts por Propriedade

O uso de uma base organizacional (empresa, departamento) para criar redes ajuda a controlar o acesso aos dispositivos e dados, bem como a administração das redes. Em uma rede grande, é muito mais difícil definir e limitar a resposabilidade das pessoas nas redes. A divisão dos hosts em redes separadas fornece um limite para o reforço e o gerenciamento da segurança de cada rede.

Clique na imagem para ampliar

Por Que Hosts Divididos em Redes? - Desempenho

Conforme mencionado anteriormente, conforme o crscimento das redes, elas apresentam problemas que podem ser pelo menos parcialmente aliviados com a divisão da rede em redes menores interconectadas.

Os problemas comuns com grandes redes são:

- Deterioração do desempenho

- Problemas de segurança

- Gerenciamento de Endereços

Melhorando o Desempenho

Um maior número de hosts conectados a uma única rede pode produzir volumes de tráfego de dados que podem forçar, quando não sobrecarregar, os recursos de rede como a largura de banda e a capacidade de roteamento.

A divisão de grandes redes de modo que os hosts que precisam se comunicar sejam reunidos reduz o tráfego nas conexões de redes.

Além das próprias comunicações de dados entre hosts, o gerenciamento da rede e o tráfego de controle (overhead) também aumentam com o número de hosts. Um contribuinte signficativo para este overhead pode ser os broadcast.

Um broadcast é uma mensagem enviada de um host para

todos os outros hosts da rede. Normalmente, um host inicia um broadcast quando as informações sobre um outro host desconhecido são necessárias. O broadcast é uma ferramenta necessária e útil usada pelos protocolos para habilitar a comunicação de dados nas redes. Porém, grandes números de hosts geram grandes números de broadcast que consomem a largura de banda. E em razão de alguns hosts precisarem processar o pacote de broadcast, as outras funções produtivas que o host está executando também são interrompidas ou deterioradas.

Os broadcasts ficam contidos dentro de uma rede. Neste contexto, uma rede também é conhecida como um domínio de broadcast. Gerenciar o tamanho dos domínios de broadcast pela divisão de uma rede em sub-redes garante que o desempenho da rede e dos hosts não seja deteriorado em níveis inaceitáveis.

Clique na imagem para ampliar

Por Que Hosts Divididos em Redes? - Segurança

A rede baseada em IP que se transformou na Internet tinha originalmente um pequeno número de usuários confiáveis nas agências governamentais dos Estados Unidos e nas organizações de pesquisa por elas patrocinadas. Nesta pequena comunidade, a segurança não era um problema significativo.

A situação mudou conforme indivíduos, empresas e organizações desenvolveram suas próprias redes IP que se conectam à Internet. Os dispositivos, serviços, comunicações e dados são propriedade destes proprietários de redes. Os dispositivos de rede de outras empresas e organizações não precisam conectar-se à sua rede.

A divisão de redes com base na propriedade significa que o acesso entre os recursos fora de cada rede pode ser proibido, permitido ou monitorado.

O acesso à conexão de rede dentro de uma empresa ou organização pode ser garantido do mesmo modo. Por exemplo, uma rede universitária pode ser dividida em sub-redes, uma de pesquisa e outra de estudantes. A divisão de uma rede com base no acesso dos usuários é um meio de assegurar as comunicações e os dados contra o acesso não autorizado de usuários tanto de dentro da organização quanto de fora dela.

A segurança de redes é implementada em um dispositivo intermediário (um roteador ou aplicação de firewall) no perímetro da rede. A função de firewall realizada por este dispositivo permite que somente os dados confiáveis e conhecidos acessem a rede.

Clique nas imagens para ampliar

Por Que Hosts Divididos em Redes? - Gerenciamento de Endereços

A Internet consiste em milhões de hosts, cada um identificado por seu endereço único na camada de rede. Esperar que cada host conheça o endereço de todos os outros hosts seria impor uma sobrecarga de processamento a estes dispositivos de rede, que deterioraria gravemente o seu desempenho.

A divisão de grandes redes de modo que os hosts que precisam se comunicar sejam reunidos reduz o overhead desnecessário de todos os hosts que precisam conhecer todos os endereços.

Para todos os outros destinos, os hosts precisam saber apenas o endereço de um dispositivo intermediário, ao qual eles enviam pacotes para todos os outros endereços de destino. Este dispositivo intermediário é chamado gateway. O gateway é um roteador em uma rede que funciona como saída dessa rede.

Clique na imagem para ampliar

Como Separar os Hosts em Redes? - Endereçamento Hierárquico

Para conseguir dividir as redes, precisamos do endereçamento hierárquico. Um endereço hierárquico identifica cada host de maneira única. Ele também possui níveis que auxiliam no encaminhamento de pacotes através de conexões de redes, o que possibilita que uma rede seja dividia com base nesses níveis.

Para suportar as comunicações de dados nas conexões de redes, os esquemas de endereçamento da camada de rede são hierárquicos.

Conforme mostra a figura, os endereços postais são grandes exemplos de endereços hierárquicos.

Clique na imagem para ampliar

Considerem o caso do envio de uma carta do Japão para um funcionário que trabalha na Cisco Systems.

A carta teria que ser endereçada:

Nome do Funcionário

Cisco Systems

170 West Tasman Drive

San Jose, CA 95134

USA

Se uma carta fosse postada no país de origem, a autoridade postal olharia apenas para o país de destino e veria que a carta estaria destinada para os Estados Unidos. Nenhum outro detalhe do endereço ´recisaria ser processado neste nível.

Na chegada aos Estados Unidos, a agência de correio olharia primeiro o estado, Califórnia. A cidade, a rua e o nome da empresa não seriam examinados se a carta ainda precisasse ser encaminhada para o estado correto. Na Califórnia, a carta seria direcionada para San Jose. Lá, o portador do correio local seria usado para encaminhá-la a seu destino final.

A referência dirigida apenas ao nível relevante do endereço (país, estado, cidade, rua, número e funcionário) em cada estágio do direcionamento da carta para o próximo salto torna este processo muito eficiente. Não há necessidade de que cada estágio de encaminhamento conheça a localização exata do destino; a carta foi encaminhada para a direção geral até que o nome do funcionário fosse finalmente utilizado no destino.

Hierárquico Os endereços hierárquicos da camada de rede funcionam de maneira muito semelhante. Os endereços da camada 3 fornecem a porção de rede do endereço. Os roteadores encaminham pacotes entre redes usando como referência apenas a parte do endereço da camada de rede que é necessário para direcionar o pacote à rede de destino. No momento em que o pacote chega à rede de destino, o endereço de destino completo do host será usado para entregar o pacote.

Se uma grande rede precisa ser dividida em redes menores, podem ser criadas camadas adicionais de endereços. O uso do esquema de endereçamento hierárquico significa que os níveis mais elevados de endereço (como o país no endereço postal) pode ser conservado, o nível médio denota os endereços de rede (estado ou cidade) e o nível inferior os hosts individuais.

Dividindo as Redes - Redes de redes

Se uma grande rede precisa ser dividida em redes menores, podem ser criadas camadas adicionais de endereços. O uso do endereçamento hierárquico significa que os níveis superiores de endereço são conservados, com um nível de sub-rede e por último o nível de hosts.

O endereço lógico IPv4 de 32 bits é hierárquico e é composto de duas partes. A primeira parte identifica a rede e a segunda parte identifica um host nesta rede. As duas partes são necessárias para um endereço IP completo.

Por questão de conveniência, os endereços IPv4 são divididos em quatro grupos de oito bits (octetos). Cada octeto é convertido em seu valor decimal e o endereço completo é escrito como os quatro valores decimais separados por pontos.

Por exemplo - 192.168.18.57

Neste exemplo, os primeiros três octetos, (192.168.18), identificam a porção de rede do endereço, e o último octeto (57) identifica o host.

Este é um endereçamento hierárquico porque a porção de rede indica a rede na qual cada endereço único de host se localiza. Os roteadores precisam saber apenas como alcançar cada rede, em vez de precisar saber a localização de cada host individualmente.

Com o endereçamento hierárquico IPv4, a porção de rede do endereço de todos os hosts de uma rede é o mesmo. Para dividir uma rede, a porção de rede do endereço é estendida para usar bits da porção de host do endereço. Estes bits de host emprestados são usados depois como bits de rede para representar as diferentes sub-redes dentro do escopo da rede original.

Considerando que o endereço Ipv4 é de 32 bits, quando os bits de host são usados para dividir uma rede, sub-redes serão criadas resultando em um número menor de hosts em cada sub-rede. No entanto, independente do número de sub-redes criadas, todos os 32 bits são necessários para identificar um host individual.

O número de bits de um endereço usado como porção de rede é chamado de tamanho do prefixo. Por exemplo, se uma rede usa 24 bits para expressar a porção de rede de um endereço, o prefixo é denominado /24. Nos dispositivos em uma rede IPv4, um número separado de 32 bits chamado máscara de sub-rede indica o prefixo.

A extensão do comprimento do prefixo ou máscara de sub-rede possibilita a criação destas sub-redes. Deste modo, os administradores de rede têm a flexibilidade de dividir as redes para satisfazer diferentes necessidades, como localização, gerenciamento de desempenho de rede e segurança, e ao mesmo tempo asseguram que cada host possua um único endereço.

No entanto, com o propósito de esclarecimento, os primeiros 24 bits de um endereço IPv4 serão usados como a porção de rede neste capítulo.

Links:

Internet Assigned Numbers Authority

http://www.iana.org/

Fonte: CISCO

.jpg)